Кой акаунт на Windows се използва от системата, когато никой не е влязъл?

Ако сте любопитни и научите повече за това как Windows работи под капака, тогава може да се почувствате под какви „активни процеси“ се изпълняват, когато никой не е влязъл в Windows. Имайки предвид това, днешната публикация за въпроси и отговори на SuperUser има отговори за любопитен читател.

Днешната сесия за въпроси и отговори идва при нас с любезното съдействие на SuperUser - подразделение на Stack Exchange, групирано от общността уеб сайтове за въпроси и отговори.

Въпроса

Читателят на SuperUser Kunal Chopra иска да знае кой акаунт се използва от Windows, когато никой не е влязъл:

Когато никой не е влязъл в Windows и се показва екранът за влизане, кой потребителски акаунт е под текущите процеси (видео и звукови драйвери, сесия за влизане, всеки сървърен софтуер, контроли за достъпност и т.н.)? Тя не може да бъде нито един потребител или предишен потребител, защото никой не е влязъл в него.

Какво ще кажете за процеси, които са стартирани от потребител, но продължават да се изпълняват след излизане от системата (например HTTP / FTP сървъри и други мрежови процеси)? Преминават ли те към профила SYSTEM? Ако стартираният от потребителя процес се прехвърли към профила на СИСТЕМАТА, то това показва много сериозна уязвимост. Такъв процес, който се изпълнява от този потребител, продължава ли да се изпълнява по сметката на този потребител по някакъв начин, след като са излезли от системата?

Това ли е причината, поради която рана на SETHC ви позволява да използвате CMD като система?

Кой акаунт се използва от Windows, когато никой не е влязъл?

Отговорът

Граубитът на сътрудника на SuperUser има отговор за нас:

Когато никой не е влязъл в Windows и се показва екранът за влизане, кой потребителски акаунт е под текущите процеси (видео и звукови драйвери, сесия за влизане, всеки сървър, софтуер за достъпност и др.)?

Почти всички драйвери се изпълняват в режим на ядрото; те не се нуждаят от сметка, освен ако не започнат потребителското пространство процеси. Тези потребителското пространство драйверите се изпълняват под SYSTEM.

По отношение на сесията за вход съм сигурен, че използва и СИСТЕМА. Можете да видите logonui.exe, използвайки Process Hacker или SysInternals Process Explorer. Всъщност можете да видите всичко по този начин.

Що се отнася до сървърния софтуер, вж. По-долу услугите на Windows.

Какво ще кажете за процеси, които са стартирани от потребител, но продължават да се изпълняват след излизане от системата (например HTTP / FTP сървъри и други мрежови процеси)? Преминават ли те към системата SYSTEM?

Тук има три вида:

- Обикновени стари фонови процеси: Те се изпълняват по същия акаунт като този, който ги е стартирал и не работи след излизане от системата. Процесът на излизане убива всички тях. HTTP / FTP сървърите и други мрежови процеси не се изпълняват като обикновени фонови процеси. Те се изпълняват като услуги.

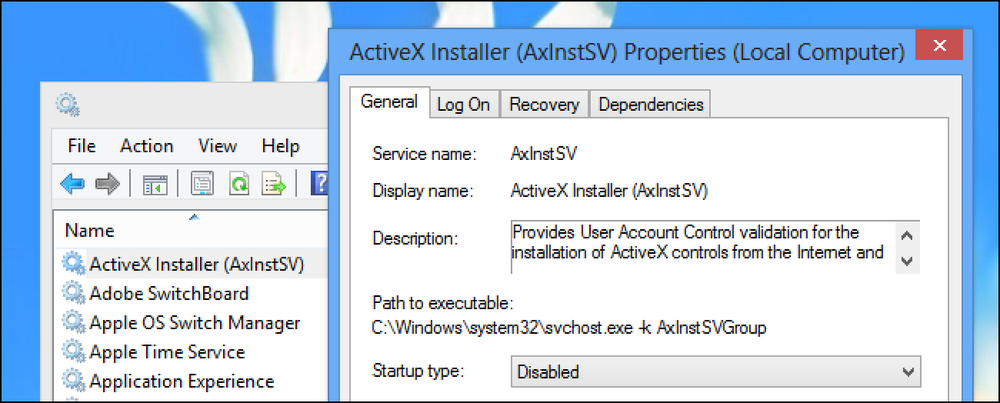

- Windows Service Processes: Те не се стартират директно, а чрез Мениджър услуги. По подразбиране услугите се изпълняват като LocalSystem (което isanae казва, че е равно на SYSTEM) и могат да конфигурират специални профили. Разбира се, на практика никой не се притеснява. Те просто инсталират XAMPP, WampServer или някакъв друг софтуер и го оставят да работи като SYSTEM (завинаги неподписан). На последните системи на Windows мисля, че услугите също могат да имат свои собствени SID, но отново не съм направил много изследвания по този въпрос.

- Планирани задачи: Те се стартират от Услуга за планиране на задачи във фонов режим и винаги да се изпълнява в профила, конфигуриран в задачата (обикновено всеки, който е създал задачата).

Ако стартираният от потребителя процес се прехвърли към профила на СИСТЕМАТА, то това показва много сериозна уязвимост.

Това не е уязвимост, защото трябва да имате администраторски права за инсталиране на услуга. Притежаването на администраторски права вече ви позволява да правите практически всичко.

Вижте също: Различни други уязвимости от същия вид.

Не забравяйте да прочетете останалата част от тази интересна дискусия чрез линка по-долу!

Имате ли какво да добавите към обяснението? Звучи в коментарите. Искате ли да прочетете повече отговори от други технологични потребители на Stack Exchange? Вижте пълната тема за дискусия тук.