Настройка на SSH на маршрутизатора ви за сигурен уеб достъп от всяко място

Свързването с интернет от Wi-Fi hotspots, по време на работа или някъде другаде извън дома, излага данните ви на ненужни рискове. Можете лесно да конфигурирате маршрутизатора да поддържа сигурен тунел и да защитите трафика от трафика на отдалечения ви браузър, за да видите как.

Какво е и защо да се създаде сигурен тунел?

Може би сте любопитни защо бихте искали да настроите сигурен тунел от вашите устройства към домашния си рутер и какви ползи ще извлечете от такъв проект. Нека изложим няколко различни сценария, които включват използването на интернет, за да илюстрират ползите от сигурно тунелиране.

Сценарий едно: Вие сте в кафене с помощта на лаптопа си, за да сърфирате в интернет чрез безплатната си Wi-Fi връзка. Данните напускат вашия Wi-Fi модем, пътуват през въздуха без кодиране до Wi-Fi възела в кафенето и след това се предават на по-големия интернет. По време на предаването от вашия компютър на по-голям интернет данните ви са широко отворени. Всеки, който има Wi-Fi устройство в района, може да надуши данните ви. Това е толкова болезнено лесно, че мотивиран 12-годишен с лаптоп и копие на Firesheep може да грабне вашите пълномощия за всякакви неща. Сякаш сте в стая, пълна с говорители само на английски, които говорят на телефон, който говори китайски. В момента, в който влезе някой, който говори китайски на китайски (Wi-Fi sniffer), вашата псевдо-поверителност е разбита.

Сценарий две: Вие сте в кафене с помощта на лаптопа си, за да прегледате интернет чрез тяхната безплатна Wi-Fi връзка отново. Този път сте установили шифрован тунел между лаптопа и домашния си рутер, използвайки SSH. Трафикът ви се препраща през този тунел директно от лаптопа към домашния ви маршрутизатор, който функционира като прокси сървър. Този тръбопровод е непробиваем за Wi-Fi sniffers, които не виждат нищо друго освен изкривен поток от криптирани данни. Без значение колко смешно е създаването, колко несигурна е връзката с Wi-Fi, данните ви ще останат в криптирания тунел и ще я оставят, след като достигнат до домашната ви интернет връзка и излезе от по-големия интернет.

В сценарий, който сърфирате широко отворен; В сценарий 2 можете да влезете във вашата банка или други частни уеб сайтове със същата увереност, каквато бихте направили от домашния си компютър.

Въпреки че използвахме Wi-Fi в нашия пример, можете да използвате SSH тунела, за да осигурите твърда връзка, да кажем, да стартирате браузър в отдалечена мрежа и да пробиете дупка през защитната стена, за да сърфирате толкова свободно, колкото бихте направили в домашната връзка.

Звучи добре, нали? Невероятно лесно е да се настрои, така че няма време, подобно на настоящето - можете да направите своя SSH тунел нагоре и да работите в рамките на един час.

Какво ви трябва

Има много начини да настроите SSH тунел, за да защитите сърфирането в мрежата. За този урок ние се фокусираме върху създаването на SSH тунел по най-лесния възможен начин, с най-малко суматоха за потребител с домашен рутер и Windows базирани машини. За да следвате заедно с нашия урок ще ви трябват следните неща:

- Маршрутизатор, който изпълнява модифицирания фърмуер на Tomato или DD-WRT.

- SSH клиент като PuTTY.

- SOCKS-съвместим уеб браузър като Firefox.

За нашето ръководство ние ще използваме Tomato, но инструкциите са почти идентични с тези, които бихте следвали за DD-WRT, така че ако използвате DD-WRT, можете свободно да следвате. Ако нямате модифициран фърмуер на вашия рутер, прегледайте нашето ръководство за инсталиране на DD-WRT и Tomato, преди да продължите.

Генериране на ключове за нашия шифрован тунел

Въпреки че може да изглежда странно да преминете направо към генериране на ключовете, преди дори да конфигурираме SSH сървъра, ако имаме готови ключове, ще можем да конфигурираме сървъра само с един проход.

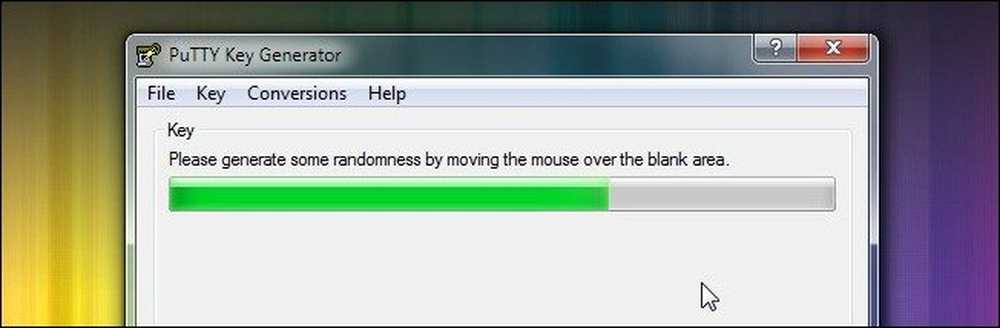

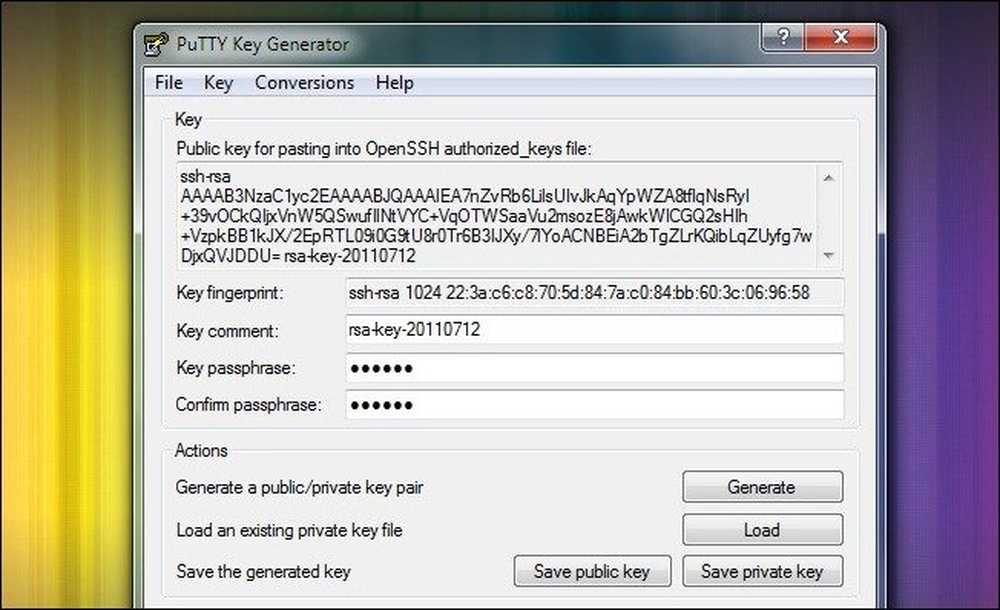

Изтеглете пълния пакет PuTTY и го извлечете в папка по ваш избор. В папката ще намерите PUTTYGEN.EXE. Стартирайте приложението и кликнете върху Key -> Генериране на двойка ключове. Ще видите екран, много подобен на този, показан по-горе; преместете мишката, за да генерирате случайни данни за процеса на създаване на ключовете. След като процесът приключи, прозорецът на ключовите генератори на PuTTY трябва да изглежда така; продължете и въведете силна парола:

След като включите парола, продължете и кликнете Запаметете частния ключ. Завършете получения файл .PPK на сигурно място. Копирайте и поставете съдържанието на полето „Публичен ключ за поставяне…“ за временно TXT документ.

Ако планирате да използвате няколко устройства с вашия SSH сървър (като лаптоп, нетбук и смартфон), трябва да генерирате двойки ключове за всяко устройство. Продължете и генерирайте парола и запазете допълнителните ключови двойки, от които се нуждаете сега. Уверете се, че копирате и поставяте всеки нов публичен ключ във временния документ.

Конфигуриране на маршрутизатора за SSH

И Tomato и DD-WRT имат вградени SSH сървъри. Това е страхотно по две причини. Първо, тя е била огромна болка за telnet във вашия рутер, за да инсталирате ръчно SSH сървъра и да го конфигурирате. Второ, защото пускате SSH сървъра на маршрутизатора си (което вероятно консумира по-малко енергия от електрическата крушка), никога не трябва да оставяте главния си компютър само за лек SSH сървър.

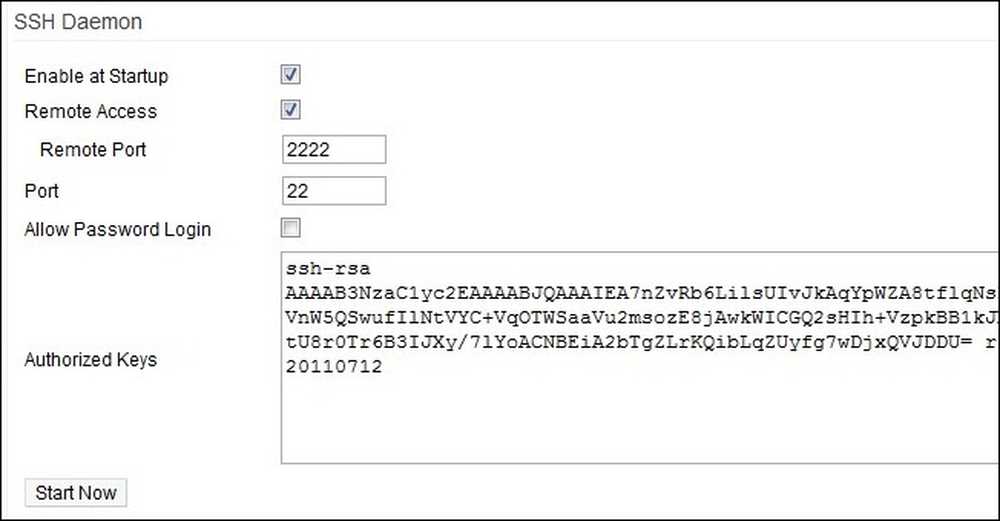

Отворете уеб браузър на машина, свързана с вашата локална мрежа. Отидете до уеб интерфейса на маршрутизатора, за нашия рутер-Linksys WRT54G, работещ с Tomato, адресът е http://192.168.1.1. Влезте в уеб интерфейса и се придвижете до Администрация -> SSH Daemon. Там трябва да проверите и двете Активиране при стартиране и Отдалечен достъп. Можете да промените отдалечения порт, ако желаете, но единствената полза от това е, че това е незначително затъмнява причината, поради която портът е отворен, ако някой порт ви сканира. Махнете отметката от Разрешаване на влизане в паролата. Няма да използваме парола за достъп до маршрутизатора отдалеч, ще използваме двойка ключове.

Поставете публичните ключове, които сте генерирали в последната част на урока, в Оторизирани ключове кутия. Всеки ключ трябва да бъде собствено вписване, отделено от разделителна линия. Първата част от ключа SSH-RSA е много важно. Ако не го включите с всеки публичен ключ, те ще изглеждат невалидни за SSH сървъра.

Кликнете Започни сега и след това превъртете надолу до долната част на интерфейса и кликнете Запази. На този етап вашият SSH сървър е включен и работи.

Конфигуриране на вашия отдалечен компютър за достъп до вашия SSH сървър

Тук се случва магията. Имате двойка ключове, имате сървър и работи, но нищо от това няма никаква стойност, освен ако не можете да се свържете дистанционно от полето и тунела във вашия рутер. Време е да премахнем нашата надеждна мрежа, работеща под Windows 7 и да работи.

Първо, копирайте тази папка PuTTY, която сте създали, на другия си компютър (или просто я изтеглете и извлечете отново). Оттук нататък всички инструкции са насочени към отдалечения ви компютър. Ако сте пуснали PuTTy Key Generator на домашния си компютър, уверете се, че сте преминали към мобилния си компютър за останалата част от урока. Преди да се установите, трябва да се уверите, че имате копие на създадения от вас .PPK файл. След като извадите PuTTy и .PPK в ръка, ние сме готови да продължим.

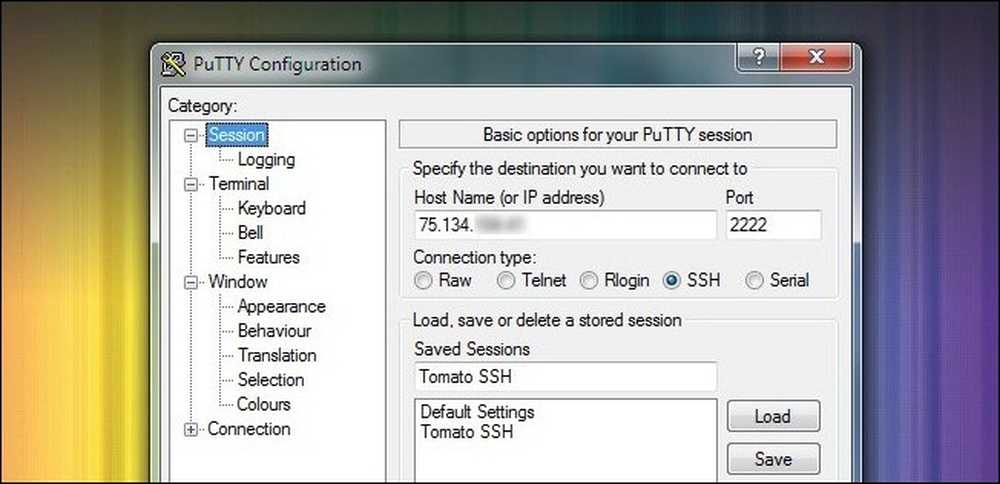

Стартирайте PuTTY. Първият екран, който ще видите, е Сесия екран. Тук ще трябва да въведете IP адреса на домашната интернет връзка. Това не е IP адресът на вашия рутер в локалната локална мрежа, това е IP адресът на вашия модем / рутер, както се вижда от външния свят. Можете да го намерите, като погледнете главната страница на състоянието в уеб интерфейса на маршрутизатора. Променете пристанището на 2222 (или каквото сте заменили в процеса на конфигуриране на SSH Daemon). Уверете се Проверява се SSH. Давай напред дайте име на вашата сесия така че можете запази го за бъдеща употреба. Ние озаглавихме нашия Домат SSH.

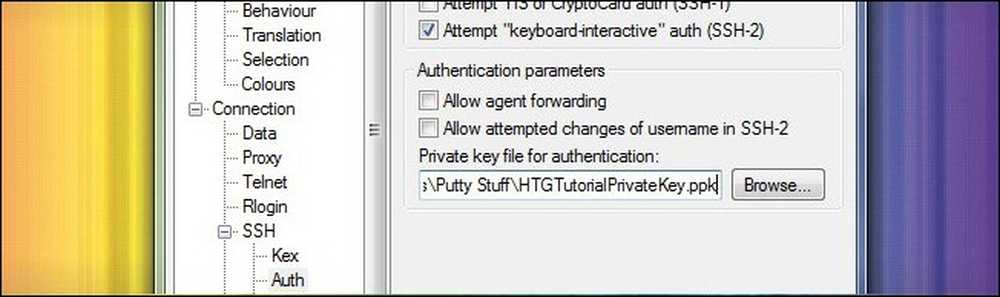

Придвижете се през левия панел надолу до Връзка -> Auth. Тук трябва да щракнете върху бутона Преглед и да изберете .PPK файла, който сте запазили и пренесени на отдалечената машина.

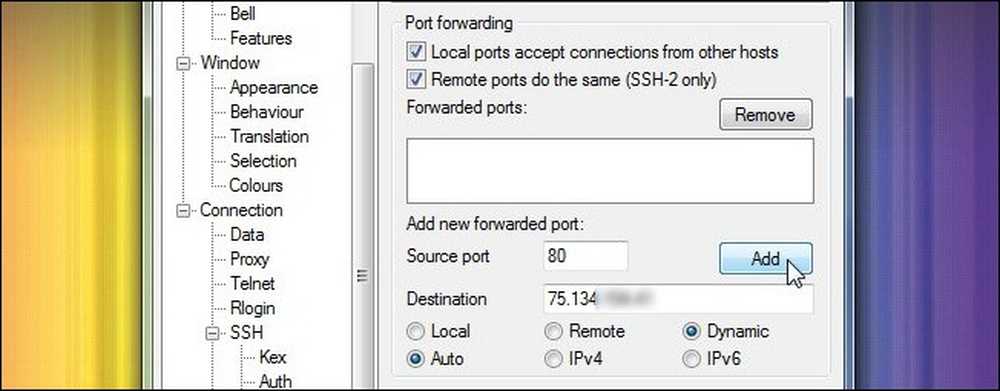

Докато сте в подменюто SSH, продължете надолу SSH -> Тунели. Тук ще конфигурираме PuTTY да функционира като прокси сървър за вашия мобилен компютър. Отметнете и двете полета под Пренасочване на портове. По-долу Добавете нов препратен порт въведете 80 за Порт за източник и IP адреса на маршрутизатора за Дестинация. Проверка Автоматичен и динамичен след това щракнете върху Добави.

Двойно проверете дали в Препратени портове кутия. Придвижете се назад сесии и кликнете върху Запази отново, за да запазите цялата си конфигурация. Сега кликнете отворено. PuTTY ще стартира терминален прозорец. На този етап може да получите предупреждение, което показва, че ключът на сървъра не е в системния регистър. Продължете и потвърдете, че имате доверие на хоста. Ако се притеснявате за това, можете да сравните низ от пръстови отпечатъци, който ви дава в предупредителното съобщение, с пръстовия отпечатък на ключа, който сте генерирали, като го зареждате в PuTTY Key Generator. След като отворите PuTTY и кликнете върху него, ще видите екран, който изглежда така:

В терминала ще трябва само да направите две неща. При въвеждането на подканата за влизане корен. В подканата за парола въведете вашата RSA парола за ключове-това е паролата, която сте създали преди няколко минути, когато сте генерирали ключа, а не паролата на маршрутизатора. Обвивката на рутера ще се зареди и сте готови в командния ред. Създадохте сигурна връзка между PuTTY и домашния рутер. Сега трябва да инструктираме вашите приложения как да получат достъп до PuTTY.

Забележка: Ако искате да опростите процеса на цената на леко намаляване на сигурността, можете да генерирате ключова двойка без парола и да настроите PuTTY да влезете автоматично в root сметката (можете да превключвате тази настройка в Connect -> Data -> Auto Login ). Това намалява процеса на свързване на PuTTY до просто отваряне на приложението, зареждане на профила и кликване върху Отваряне.

Конфигуриране на браузъра ви за свързване с PuTTY

На този етап от урока сървърът ви работи и вашият компютър е свързан с него и остава само една стъпка. Трябва да кажете на важните приложения да използват PuTTY като прокси сървър. Всяко приложение, което поддържа SOCKS протокол, може да бъде свързано с PuTTY - като Firefox, mIRC, Thunderbird и uTorrent, за да назовем няколко - ако не сте сигурни дали дадено приложение поддържа SOCKS в менютата с опции или прегледайте документацията. Това е критичен елемент, който не бива да се пренебрегва: целият ви трафик не се маршрутизира през прокси сървъра на PuTTY по подразбиране; то трябва да да бъде прикрепен към SOCKS сървъра. Можете например да имате уеб браузър, в който сте включили SOCKS и уеб браузър, в който не сте - и на една и съща машина - и един би криптирал трафика ви, а един не.

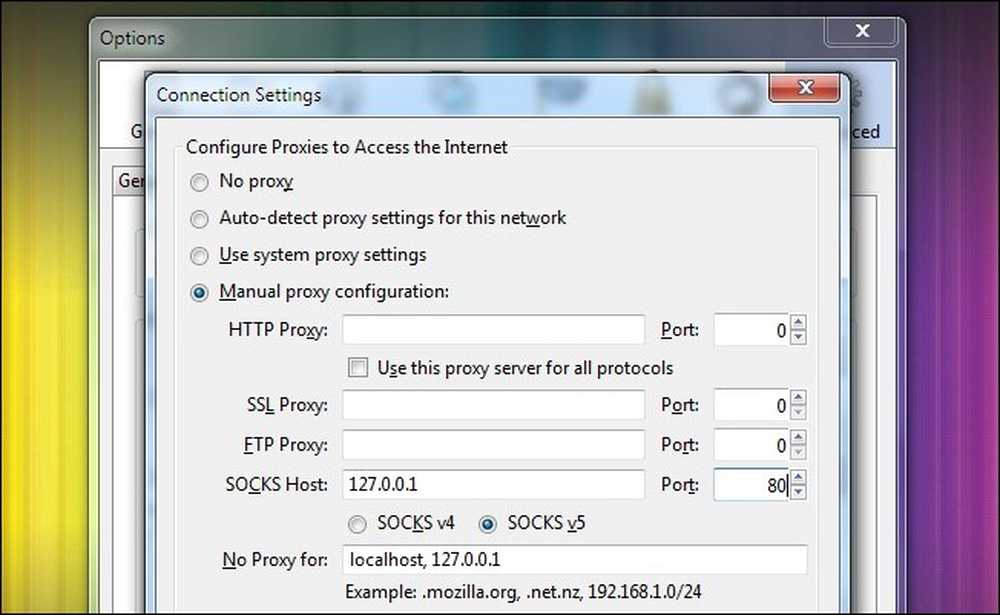

За нашите цели ние искаме да осигурим нашия уеб браузър, Firefox Portable, който е достатъчно прост. Процесът на конфигуриране на Firefox превежда на практика всяко приложение, за което трябва да включите информация за SOCKS. Стартирайте Firefox и отидете на Опции -> Разширени -> Настройки. От вътрешността на Настройки за връзка от менюто, изберете Ръчна конфигурация на прокси сървър и под SOCKS Host plug 127.0.0.1-Вие се свързвате с приложението PuTTY, което се изпълнява на локалния ви компютър, така че трябва да поставите IP на местния хост, а не IP адреса на вашия рутер, както сте въвеждали във всеки слот досега. Настройте порта на 80, и щракнете върху Добре.

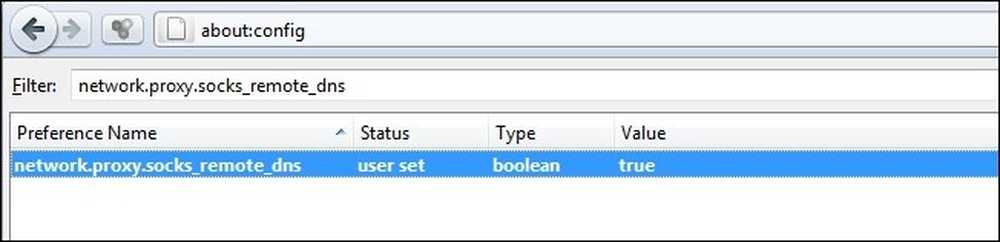

Имаме една малка малка промяна, която да приложим, преди да сме готови. Firefox по подразбиране не маршрутизира DNS заявки чрез прокси сървъра. Това означава, че трафикът ви винаги ще бъде криптиран, но някой, който подслушва връзката, ще види всичките ви заявки. Те ще знаят, че сте на Facebook.com или Gmail.com, но няма да могат да видят нищо друго. Ако искате да насочите DNS заявките си през SOCKS, трябва да го включите.

Тип за: довереник в адресната лента, след това кликнете върху „Ще бъда внимателен, обещавам!“, ако получите строго предупреждение за това как можете да завиете браузъра си. паста network.proxy.socks_remote_dns в Филтър: и щракнете с десния бутон на мишката върху записа за network.proxy.socks_remote_dns и щифт то да Вярно. Оттук нататък, както сърфирането, така и вашите DNS заявки ще бъдат изпратени през SOCKS тунела.

Въпреки че конфигурираме нашия браузър за SSH-all-the-time, може да искате лесно да превключвате настройките си. Firefox има удобно разширение FoxyProxy, което го прави много лесно да включвате и изключвате прокси сървърите си. Той поддържа множество опции за конфигуриране, като превключване между прокси сървъри, базирани на домейна, който посещавате, сайтовете, които посещавате, и т.н. вкъщи или далеч, например, FoxyProxy ви покрива. Потребителите на Chrome ще искат да проверят Proxy Switchy! за подобна функционалност.

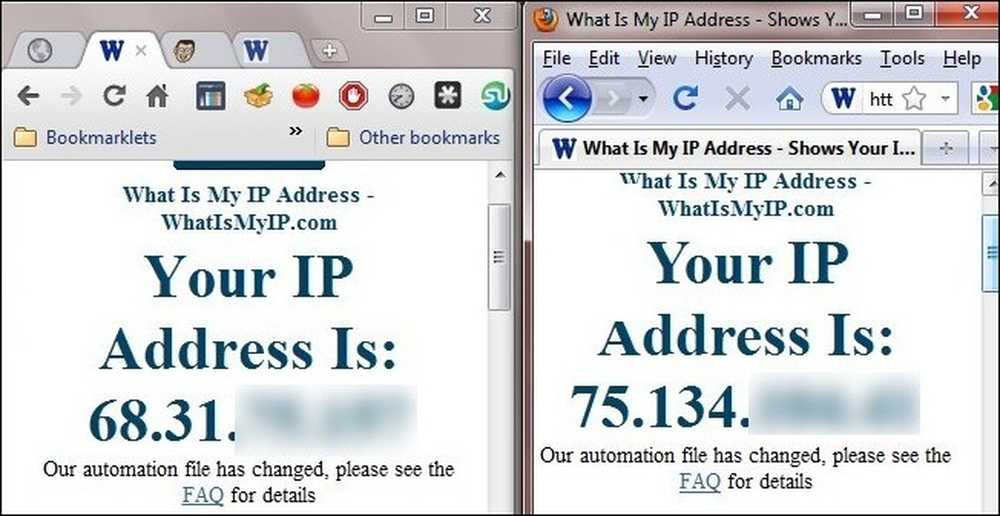

Нека да видим дали всичко работи както е планирано, нали? За да изпробваме нещата, открихме два браузъра: Chrome (вижда се отляво) без тунел и Firefox (гледано отдясно), прясно конфигуриран да използва тунела.

Отляво виждаме IP адреса на Wi-Fi възела, към който се свързваме и отдясно, благодарение на нашия SSH тунел, виждаме IP адреса на нашия отдалечен рутер. Целият трафик на Firefox се насочва през SSH сървъра. успех!

Имате съвет или трик за осигуряване на отдалечен трафик? Използвайте SOCKS сървър / SSH с конкретно приложение и го обичате? Нуждаете се от помощ, за да разберете как да шифровате трафика си? Нека чуем за това в коментарите.