Потребителите на Apple се пазете Този зловреден софтуер използва MS Word за заразяване на macOS

Макро базирани атаки произтичащи от злонамерени документи на Microsoft Word съществуват от известно време, тъй като все още се разглежда един от най-ефективните начини за компрометиране на Windows машина. Сега, изглежда, че тази форма на атака се проправя и към Mac.

Изследователите в областта на сигурността са успели да идентифицират такава атака върху Mac устройство чрез файл с име Word "Съюзниците на Съединените щати и съперниците преследват победата на Тръмп - Фондация Карнеги за международен мир". Скрит във файла е вграден макрос, който може да бъде задействан, ако потребителят отвори документа в приложение на Word, конфигурирано да позволява макроси.

Ако потребителят реши да отвори файла въпреки предупреждението, което мига при отварянето му,. \ T вграденият макрос ще продължи да проверява дали защитната стена на LittleSnitch работи. Ако не е, макросът ще свали криптиран полезен товар от securitychecking.org. След като изтеглянето приключи, След това макросът ще декриптира полезния товар използване на твърдо кодиран ключ, последвано от изпълнение на полезния товар.

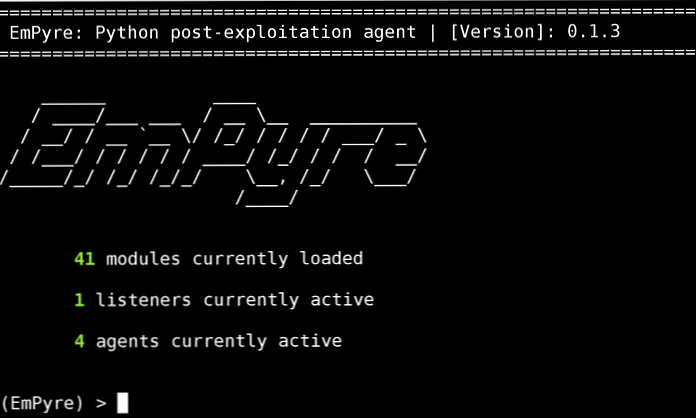

Според изследователите по сигурността, кодът, базиран на Python, намиращ се в макроса, е почти a директно копие на позната open-source exploit рамка за Mac, наречена EmPyre. Докато изследователите не могат да се доберат до полезния товар, който обслужва securitychecking.org, компонентите EmPyre означават, че макросът може да потенциално може да се използва за наблюдение на уеб камери, крадат пароли и ключове за криптиране, съхранени в ключодържател, и имат достъп до историята на сърфирането.

Този зловреден Word файл отбелязва първия опит за това компрометират Mac чрез злоупотреба с макроси. Макар че зловредният софтуер не е особено напреднал, това не може да се отрече макросите все още са много ефективни, когато става въпрос за компрометиране на машина. Потребителите на Mac вероятно ще трябва да бъдат особено бдителни, когато става въпрос за Word файлове отсега нататък.

Източник: Ars Technica